IoT 検定を独学で合格する方法 (8. セキュリティ その3)

8-3. 認証技術

パスワード認証

ユーザIDやパスワードなどの組み合わせにより、ログインしてきたユーザが、ネットワークの利用可能ユーザであるかどうかを識別します。逆に言うと、ユーザIDやパスワードなどの組み合わせが一致さえすれば、ログイン認証が成功してしまいます。そのため、自分の誕生日等で簡単に想起されるパスワードはご法度となります。パスワードの不正取得攻撃として、一般的に以下の2つがあります。

| ブルートフォース攻撃 | 文字を組み合わせてあらゆるパスワードでログインを何度も試みる攻撃。力づくでの攻撃。 |

| 辞書攻撃 | 辞書にある文字などを使って、ログインを何度も試みる攻撃。人間の記憶力限界を逆手にとった攻撃。 |

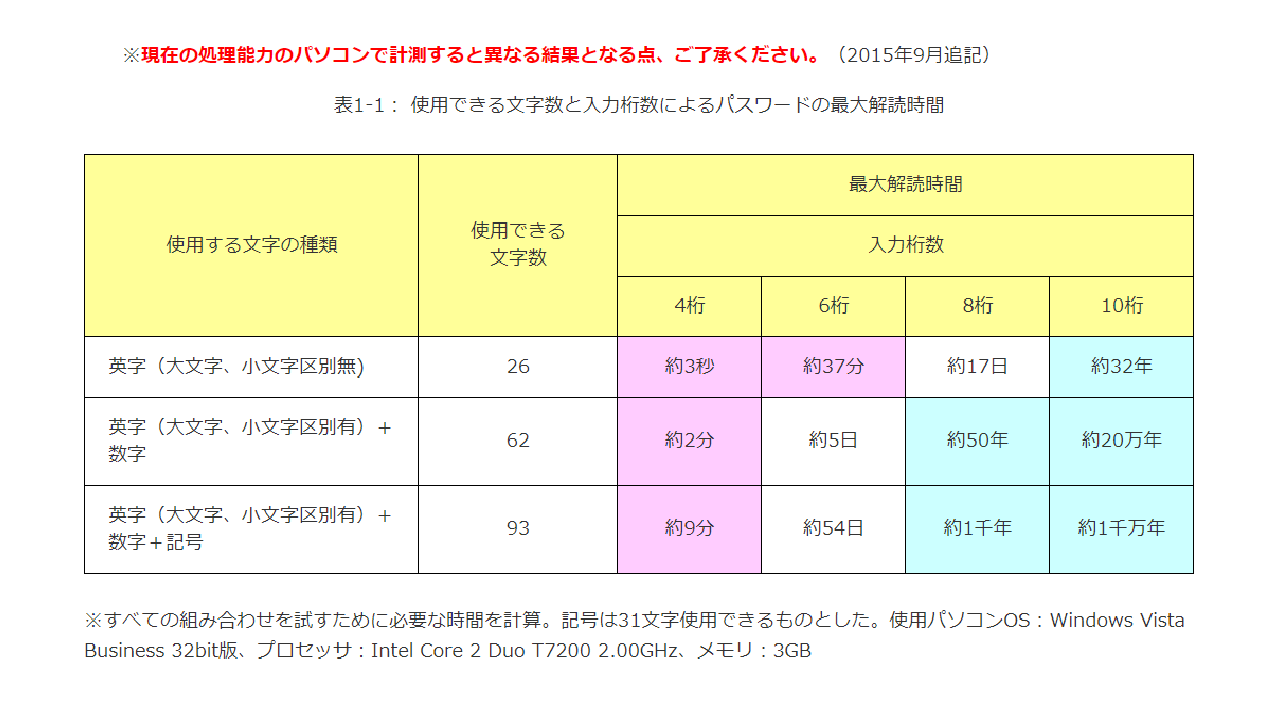

この攻撃を防御するため、パスワードを作成する際、「英字、数字、記号をランダムに組み合わせて、8文字以上にしましょう」という注意事項が記載されています。IPA の情報によりますと、英文字(大文字・小文字区別)+数字+記号で6文字だと約54日ですが、8文字だと解読時間に約1千年はかかるようです。このあたりから、パスワード作成には8文字以上が妥当な文字数になったかもしれませんね。

二要素認証

二要素認証は、以下の3つある要素から2つが揃っていないと認証が通らない仕組みのことを言います。

- 本人だけが知っている情報

- 本人だけが所有しているもの

- 本人自身の特性(指紋など生体認証)

ネットバンキングでは、この二要素認証方式が進んでいます。キャッシュカードの裏に乱数表があり、この乱数表が「2. 本人だけが所有しているもの」に該当します。ネットバンキングにログインする時に、IDとパスワードで第一段階、乱数表で第二段階の認証となっています。

ホワイトリスト認証

ホワイトリスト方式は、認証許可されたアプリケーション、サービス、デバイス以外は、すべてブロックされます。この処理をデフォルト拒否といい、許可されるには、事前にホワイトリストのメンバーになる必要があります。京都の「一言さんお断り」のイメージです。それに対して、アプリケーション、サービス、デバイス等の不許可にするブラックリスト方式があります。ウイルス対策ソフトがその一例ですね。ただし、悪意あるマルウェアやウイルスは日毎に増加していきますので、ブラックリストの更新や定期的なメンテナンスが必須となります。よって、IoTシステムでは、不特定なアプリケーション、サービス、デバイスを対象としない場合が多いと思われますので、ホワイトリスト方式のほうが採用されやすい傾向です。

IoT 検定に興味がある方は、 「 IoT 検定」 一覧へ