IoT 検定を独学で合格する方法 (8. セキュリティ その2)

8-2. 攻撃対策

主な攻撃の種類を表にまとめました。

| DoS 攻撃 | Denial of Service attack: サービス運用妨害 |

| システムに大量のリクエストや巨大なデータを送信して過負荷状態にし、システムの利用不能にします。 | |

| DDos | Distributed Denial of Service attack: 分散サービス運用妨害 |

| Dos 攻撃の発展型で、大量のマシンから1つのシステムやサービスに一斉にDoS攻撃をしかけます。主に2つのタイプがあります。 ① 大量のマシン(踏み台)を不正に乗っ取った上で、それらのマシンから一斉にDoS攻撃するタイプ。 ② 攻撃者が攻撃対象のマシンになりすまして大量のマシンに何らかのリクエストを一斉に送信し、リクエストを受け取ったマシンからの大量応答で攻撃されるタイプ。 |

|

| サイドチャネル攻撃 | 暗号解読手法の一つで、サイドチャネルとは、正規の入出力経路ではないという意味です。暗号を処理する装置が発する電磁波や熱、電力量、処理時間等の外部情報から暗号解読する手法です。 |

| トロイの木馬 | マルウェアの1種です。マルウェアは malicious (悪意がある)とsoftware(ソフトウェア)を組み合わせた造語で、不正かつ有害な動作を行う意図で作成された悪意のあるソフトウェアや悪質なコードの総称です。トロイの木馬は非常に巧妙で、偽装してばれないよう攻撃します。ユーザーが便利なものと思ってダウンロードしたアプリケーションが、実際のところばれないよう秘密裏で不正な動作をします。PC内の情報を盗み取られたり、他の有害なソフトウェアを侵入させたりします。 |

これらの一般的な対策として、

- ウイルス対策ソフトの導入

- OSやアプリケーション等の更新徹底

- パスワード等の適切な管理、および定期変更

- 定期的なバックアップの実施(データおよびシステム)

- アクセス権限の適切な管理

- 不審なメールの取り扱いの徹底(添付ファイルを開く)

- ソフトウェア(フリーソフト等)のダウンロードおよびインストール

- USBメモリ等の取り扱いの徹底

があります。特に、上記の ⑥、⑦,⑧ はマルウェア(トロイの木馬)の侵入経路になっています。トロイの木馬のように、知らない人(敵)からのプレゼントは無料でも要注意ですね、気をつけましょう。

一方、セキュリティ対策は実施すればするほど使いづらく、利便性が損なわれるのも事実です。なので、単に一律セキュリティを厳しくするのでなく、費用対効果を考慮した個別対応(テーラリング)が求められます。特に、IoT では もの (Thing) が アクセスしますので、ユーザー対策(上記の対策①~⑧)とは異なり、その もの (Thing) の性質に合わせた対策となります。センサー、エッジデバイス、アクチュエーター等の特性に合わせた対策にしないと、せっかくの IoT の良さ (利便性)が発揮できなくなります。そのため、情報セキュリティの3大要素である CIA をバランスよく考慮した情報システムの構築が肝要となります。この CIA は 機密性、完全性、可用性の各頭文字をとっています。

| CIA | |

| 機密性 | Confidentiality |

| 情報資産へのアクセス許可のある人だけが情報を利用できる特性 | |

| 完全性 | Integrity |

| 情報資産の正確さおよび完全さを保護する特性 | |

| 可用性 | Availability |

| 情報資産へのアクセス許可のある人が必要な時に利用可能な特性 | |

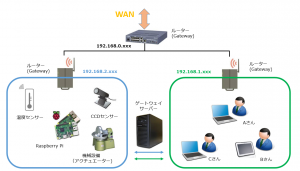

具体的には、従業員(ユーザー)が利用するドメイン(ネット環境)と IoT のドメイン(ネット環境)を完全に分割するシステムの構築です。こうすれば、そのドメインの特性に合わせてセキュリティ対策を講じることができます。例えば、IoTドメインでは、センサーやアクチュエーターが積極的に「メール添付ファイルを開く」、「フリーソフトをダウンロードする」等はしないので、ある程度の外部侵入経路を物理的に遮断できます。これにより、トロイの木馬のようなマルウェアの脅威はある程度低減できます。

IoT 検定に興味がある方は、「 IoT 検定」 一覧へ