sudo コマンドの脆弱性を解決する。(ラズベリーパイ編)

少し前の話ですが、なんと sudo コマンドの脆弱性が報告されました。

以下は、その記事です。

sudo コマンドの脆弱性 (CVE-2019-14287) について

2019年10月14日 (米国時間)、sudo コマンドの脆弱性 (CVE-2019-14287) が公開されました。 本脆弱性は、sudo コマンド実行時に引数指定で渡せるユーザ ID の検証が 十分ではないことが理由であり、悪用されると、sudoers で root で実行不可として権限 を設定 しているにも関わらず、root 権限でコマンドが実行できてしまう可能性があります。脆弱性の影響を受けるバージョンは次のとおりです。........

参考: http://www.jpcert.or.jp/newsflash/2019101601.html

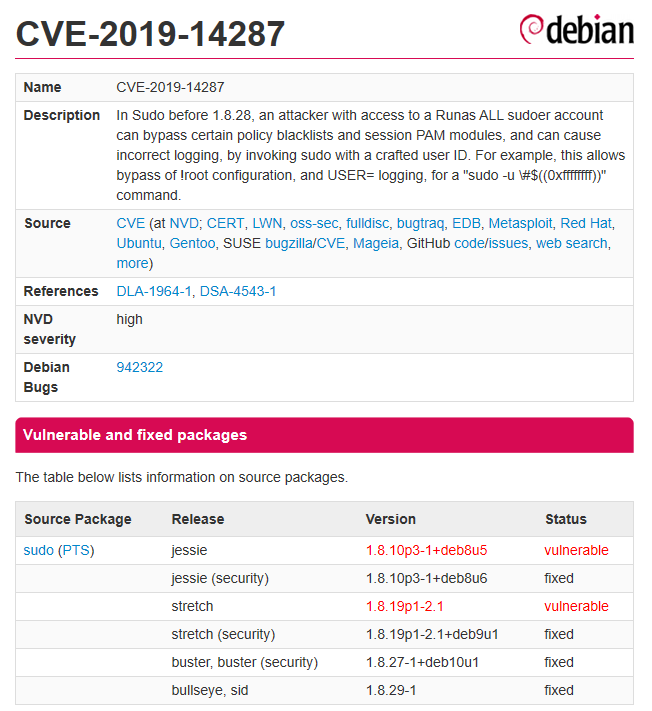

なので、自分が所有しているラズベリーパイについて調査してみました。ラズベリーパイは Debian 系なので、Debian系のVulnerable and fixed packagesを確認します。

参考: https://security-tracker.debian.org/tracker/CVE-2019-14287

では、ここから CVE-2019-14287 の脆弱性を解決していきましょう。

Before

$ dkpg -s sudo

Status: install ok installed

Priority: optional

Section: admin

Installed-Size: 3002

Maintainer: Bdale Garbee <bdale@gag.com>

Architecture: armhf

Version: 1.8.19p1-2.1

..........やはり、Version: 1.8.19p1-2.1 と脆弱性がある sudo のパッケージですね。

では、以下のようにアップデートしましょう。

Update

$ sudo apt-get update

$ sudo apt-get install sudo

After

$ dkpg -s sudo

Package: sudo

Status: install ok installed

Priority: optional

Section: admin

Installed-Size: 3002

Maintainer: Bdale Garbee <bdale@gag.com>

Architecture: armhf

Version: 1.8.19p1-2.1+deb9u1

..........Version: 1.8.19p1-2.1+deb9u1 となりました。うまくパッチがあたり、fixed packages になりましたね。

IoT に興味がある方は、 「 IoT 」 一覧へ